Seguridad en Outlook

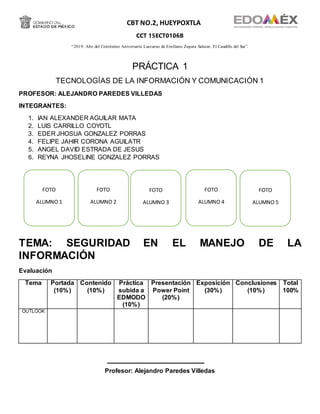

- 1. CBT NO.2, HUEYPOXTLA CCT 15ECT0106B “2019. Año del Centésimo Aniversario Luctuoso de Emiliano Zapata Salazar. El Caudillo del Sur”. PRÁCTICA 1 TECNOLOGÍAS DE LA INFORMACIÓN Y COMUNICACIÓN 1 PROFESOR: ALEJANDRO PAREDES VILLEDAS INTEGRANTES: 1. IAN ALEXANDER AGUILAR MATA 2. LUIS CARRILLO COYOTL 3. EDER JHOSUA GONZALEZ PORRAS 4. FELIPE JAHIR CORONA AGUILATR 5. ANGEL DAVID ESTRADA DE JESUS 6. REYNA JHOSELINE GONZALEZ PORRAS TEMA: SEGURIDAD EN EL MANEJO DE LA INFORMACIÓN Evaluación Tema Portada (10%) Contenido (10%) Práctica subida a EDMODO (10%) Presentación Power Point (20%) Exposición (30%) Conclusiones (10%) Total 100% OUTLOOK Profesor: Alejandro Paredes Villedas FOTO ALUMNO 1 FOTO ALUMNO 2 FOTO ALUMNO 3 FOTO ALUMNO 4 FOTO ALUMNO 5

- 2. CBT NO.2, HUEYPOXTLA CCT 15ECT0106B “2019. Año del Centésimo Aniversario Luctuoso de Emiliano Zapata Salazar. El Caudillo del Sur”. Introducción: En esta practica se vera la importancia de conocer las diversas formas de poder asegurar nuestra información en la red, conocer estándares y normatividades para asegurar la información, además analizar las políticas de seguridad de algunos sitios usados por la mayoría de la población. Herramientas y materiales: - Computadora - Software: Power Point, Word, navegador web. - Acceso a internet Instrucciones: 1. Investigar las siguientes preguntas (Incluir imágenes representativas): 1. ¿Qué es la seguridad de la información? es el conjunto de medidas preventivas y reactivas de las organizaciones y sistemas tecnológicos que permiten resguardar y proteger la información buscando mantener la confidencialidad, la disponibilidad e integridad de datos . 2. Riesgos en el manejo de la información Riesgos para el hardware Suspensión del suministro de energía Vandalismo Robo de información, datos o aplicaciones Robo de identidad

- 3. CBT NO.2, HUEYPOXTLA CCT 15ECT0106B “2019. Año del Centésimo Aniversario Luctuoso de Emiliano Zapata Salazar. El Caudillo del Sur”. 3. Estándares y normas para asegurar la información La seguridad informática es el área de la computación que se enfoca en la protección y la privatización de sus sistemas y en esta se pueden encontrar dos tipos: La seguridad lógica que se enfoca en la protección de los contenidos y su información y la seguridad física aplicada a los equipos como tal, ya que el ataque no es estrictamente al software del computador como tal sino también al hardware. Las amenazas pueden presentarse tanto desde manera externa como manera interna, y la forma de ataques que comúnmente se utiliza es el ataque mediante virus que son archivos que pueden alterar información u datos de otro archivo sin consentimiento del usuario; la manera externa es la que se realiza desde afuera y no posee tanta seguridad, por lo tanto es fácil de combatir, y por ende más difícil por parte del perpetrador llegar a concretar su ataque, en cambio de la interna que es mucho más peligrosa ya que no necesita estar conectado en red el computador para recibir el ataque. 4. ¿Qué es la confidencialidad? Confidencialidad es la propiedad de la información, por la que se garantiza que está accesible únicamente a personal autorizado a acceder a dicha información.

- 4. CBT NO.2, HUEYPOXTLA CCT 15ECT0106B “2019. Año del Centésimo Aniversario Luctuoso de Emiliano Zapata Salazar. El Caudillo del Sur”. 5. ¿Qué es la integridad? Confidencialidad es la propiedad de la información, por la que se garantiza que está accesible únicamente a personal autorizado a acceder a dicha información. 6. ¿Qué es la disponibilidad? Se denomina disponibilidad a la posibilidad de una cosa o persona de estar presente cuando se la necesita

- 5. CBT NO.2, HUEYPOXTLA CCT 15ECT0106B “2019. Año del Centésimo Aniversario Luctuoso de Emiliano Zapata Salazar. El Caudillo del Sur”. 2. Investigar sobre el tema que se les asigno (Añadir en este documento): 1. Información breve sobre el sitio Outlook es un programa que funciona bajo la plataforma de Windows y ha sido desarrollado por la compañía Microsoft para dar soporte a gente que necesitaba un gestor de correo electrónico. La función de este programa es recibir y mandar correos electrónicos así como la de almacenar los mensajes recibidos y enviados. 2. ¿Cómo crear una cuenta? Paso 1: Abre el navegador que usas por preferencia. Paso 2: Escribe en la barra del navegador, la dirección: www.outlook.com y oprime la tecla Enter. Paso 3: Verás la página principal de Outlook. Aquí, debes hacer clic en Regístrate ahora. 3. Políticas de seguridad (Ejemplos) Desde el punto de vista de seguridad, el nuevo componente de cifrado de correos electrónicos básicamente significa que el mensaje permanece encriptado de extremo a extremo, lo que evita que piratas informáticos lean tus correos electrónicos en caso de que intercepten la comunicación. Los destinatarios que no utilicen Outlook.com o el servicio de Office 365 recibiránun enlace a una página web segura, donde podrán obtener un código de acceso único para leer el mensaje, o volver a autentificarse con un proveedor de confianza. De lo contrario, los mensajes se pueden decodificar para ser legibles a través de Outlook.com, las aplicaciones de Outlook para dispositivos móviles y Outlook para computadoras de escritorio. “Al escribir un correoelectrónico en Outlook.com, ahora nuestros sistemas pueden detectar información confidencial como, por ejemplo, los números de seguridad social, y así sugerir a nuestros usuarios un envío con encriptación”, dijo en un comunicado Kirk Koenigsbauer, vicepresidente corporativo de Microsoft 365. 4. Casos de inseguridad La vulnerabilidad crítica consiste en la posibilidad de ejecutar programas contenidos en mensajes de correo electrónico mediante el comando IFRAME de HTML, que puede ser usado, entre otras cosas, para la instalación y distribución de virus. La posibilidad de ejecutar Javascript en Outlook también es un problema, explica Smith, que se suma a la función que permite que los mensajes oculten y lean las galletas instaladas en el disco

- 6. CBT NO.2, HUEYPOXTLA CCT 15ECT0106B “2019. Año del Centésimo Aniversario Luctuoso de Emiliano Zapata Salazar. El Caudillo del Sur”. duro. Un común denominador de las vulnerabilidades es que todas pueden ser explotadas mediante mensajes de correo electrónico basados en HTML. La última vulnerabilidad señalada por Smith es que, paradójicamente, Microsoft en algunas ocasiones va demasiado lejos con sus propias recomendaciones sobre la seguridad de Outlook, haciendo que el usuario sea alarmado por riesgos que en la práctica no existen. En relación con esto último, Smith señala que cuando un usuario de Outlook desea enviar un enlace de hipertexto en un mensaje de correo electrónico, el programa advierte que el archivo puede contener un virus. “Esto puede causar confusión en el usuario, algo que de hecho perjudica la seguridad que aspira a proteger”, concluyó el experto. 5. Recomendaciones para proteger cuenta –Contraseña segura –Usar herramientas de recuperación de contraseña –Cerrar sesión después de usar el correo –Usar computadoras confiables –Cuide tu correo electrónico 6. Conclusiones Le será posible enviar, recibir y gestionar el correo electrónico, organizar todas las tareas que realiza, mantener una completa libreta de direcciones, anotar citas (el programa se encarga de recordárselas), mantener un registro de llamadas, reuniones, etc. Nota: Preparar exposición utilizando los medios que el alumno desee. (Presentación en Power Point, Papel Bond, Cartulinas, etc.) 3. Conclusiones 4. Referencias 5. Una vez terminado este trabajo subirlo a la plataforma EDMODO en formato PDF, y traer impresa solo la portada para su calificación. (Todos los integrantes deberán tener una copia de la portada con su calificación pegada en libreta). Conclusiones La planificación y gestión de la información supone hoy en día una de las cuestiones esenciales en el buen hacer de cualquier entidad. Outlook es un programa especialmente diseñado para organizar,

- 7. CBT NO.2, HUEYPOXTLA CCT 15ECT0106B “2019. Año del Centésimo Aniversario Luctuoso de Emiliano Zapata Salazar. El Caudillo del Sur”. aunque no se limita a su mera función de agenda. Con Outlook podrá realizar las labores de organización que simplifican el día a día. Referencias(Citas APA) https://es.wikipedia.org/wiki/Seguridad_de_la_información https://searchdatacenter.techtarget.com/es/consejo/Gestion-de-riesgos-de-seguridad- de-la-informacion-Comprension-de-los-componentes http://descargas.pntic.mec.es/mentor/visitas/demoSeguridadInformatica/normas_iso_s obre_gestin_de_seguridad_de_la_informacin.html https://es.wikipedia.org/wiki/Confidencialidad https://www.google.com/search?q=que+es+la+seguridad+de+la+informacion&rlz=1C1 CHBF_esMX860MX860&sxsrf=ACYBGNT_dzM8UTT6kR6sZ9axqp- ucw7KAg:1570673329849&source=lnms&tbm=isch&sa=X&ved=0ahUKEwie3IiPzpDlA hV1HjQIHfMlDIgQ_AUIEigB&biw=1366&bih=576 https://www.google.com/search?q=riesgos+en+el+manejo+de+la+informacion&rlz=1C 1CHBF_esMX860MX860&sxsrf=ACYBGNQJrqiU- SLWkaf2gfVfAHeUHAMgqA:1570674054222&source=lnms&tbm=isch&sa=X&ved=0a hUKEwjK5rzo0JDlAhVlMH0KHYDcAnYQ_AUIEigB&biw=1366&bih=576 https://www.google.com/search?rlz=1C1CHBF_esMX860MX860&biw=1366&bih=576& tbm=isch&sxsrf=ACYBGNQ_uZdCqLtH7iFsizLfAcFMVUfseA%3A1570674182300&sa =1&ei=BpaeXe_2EciOtQW- yLGwDg&q=estandares+para+asegurar+la+informacion&oq=estandares+para+asegur ar+la+informacion&gs_l=img.3...35216.42482..42632...4.0..0.165.1821.0j13......0....1..g ws-wiz-

- 8. CBT NO.2, HUEYPOXTLA CCT 15ECT0106B “2019. Año del Centésimo Aniversario Luctuoso de Emiliano Zapata Salazar. El Caudillo del Sur”. img.3LuZQUZXh30&ved=0ahUKEwjvkcal0ZDlAhVIR60KHT5kDOYQ4dUDCAc&uact= 5 https://www.google.com/search?q=que+es+la+confidencialidad&rlz=1C1CHBF_esMX8 60MX860&sxsrf=ACYBGNQlctTmbrEUfdIH0ZWRJ_IEOwXL2A:1570674308558&sour ce=lnms&tbm=isch&sa=X&ved=0ahUKEwjbq- Dh0ZDlAhWWCjQIHbsHBx8Q_AUIEigB&biw=1366&bih=576 https://www.google.com/search?q=que+es+la+integridad&rlz=1C1CHBF_esMX860MX 860&sxsrf=ACYBGNQO21m9PKstgBJDHbohJEoSzMULlg:1570674399555&source=l nms&tbm=isch&sa=X&ved=0ahUKEwiOq5KN0pDlAhXICjQIHeR- AaYQ_AUIEigB&biw=1366&bih=576 https://www.google.com/search?q=que+es+la+disponibilidad&rlz=1C1CHBF_esMX860 MX860&sxsrf=ACYBGNTGZmHzNyvzYu76z1HKPuow0C0Kug:1570674408009&sourc e=lnms&tbm=isch&sa=X&ved=0ahUKEwj1q5aR0pDlAhU- JTQIHWsVBOkQ_AUIEigB&biw=1366&bih=576 http://www.mailxmail.com/curso-microsoft-outlook-conceptos-basicos/conclusion- general